[더테크 뉴스] 멘로시큐리티는 기존의 악성 URL 링크 분석 엔진을 우회하는 HEAT 공격을 사전에 방어할 수 있는 클라우드 기반 제로-트러스트 보안 서비스인 ‘멘로 클라우드 보안 플랫폼(Menlo Cloud Security Platform)’을 5일 발표했다.

멘로시큐리티는 5일 여의도 콘래드 호텔에서 ‘멘로 클라우드 보안 서밋(Menlo Cloud Security Summit) 2022 아시아 로드쇼’의 한국 행사를 개최했으며, 이에 맞춰 스테파니 부 부사장과 마크 건트립 사이버 보안 전략 담당 이사 등의 글로벌 보안 전문가들이 대거 방한했다.

멘로시큐리티는 사이버 위협 행위자들이 기존의 악성 URL 링크 분석 엔진을 우회하는 ‘HEAT(회피성이 뛰어난 지능형 위협, Highly Evasive Adaptive Threats)’ 공격을 활용하고 있다고 밝혔다.

HEAT는 이메일뿐만 아니라, 소셜 미디어 및 메시징 플랫폼, 슬랙과 같은 협업 플랫폼, SMS 등을 비롯한 다양한 커뮤니케이션 영역들을 공격 대상으로 한다. 이 링크를 클릭하게 되면 접속 로그인 정보를 훔치거나 멀웨어가 배포된다.

멘로시큐리티에 따르면, HEAT 공격은 2021년 하반기에만 224% 증가했다. 악성 URL 링크 분석 엔진 우회하는 HEAT는 APT와 멀웨어를 포함한 다양한 공격에 사용이 가능하다. 그러나 현재 사용 중인 전통적인 네트워크 보안 스택인 안티 바이러스, 도메인 분류, 침해 지표(IOC) 및 HTTP 검사. 샌드박스 기술 등은 도입 된지 10년이 넘어 치밀한 악성 행위자들의 위협을 방어하기엔 역부족인 현실이다.

실제로 HEAT 공격 성공 확률이 크게 증가해 멘로 랩 연구팀이 조사한 바에 따르면, 지난 2021년 7월부터 12월까지 6개월간 224% HEAT 공격이 증가했으며, 많은 경우 실제로 랜섬웨어는 HEAT 기법을 사용하고 있었다. 또한 50만 개에 달하는 악성 URL을 분석한 결과 해당 웹사이트의 69%가 HEAT 전술을 사용하고 있었다. 이처럼 기존 웹사이트를 손상시키거나 합법적인 사이트로 가장하는 Good2Bad 웹사이트라고 불리는 새로운 웹사이트를 생성해 악성 웹사이트에서 악성코드를 전달함으로써 웹 분석 엔진를 회피한다. Good2Bad 웹사이트는 2020년부터 2021년까지 전년 대비 137% 증가했다. 피싱 공격을 가장한 상위 3개 사칭 브랜드는 마이크로소프트, 페이팔 및 아마존이었다.

이러한 새로운 피싱 사이트는 1.7분마다 만들어지고 있었다. 또한 이와 같은 합법적이거나 합법적으로 보이는 웹사이트를 사용해 멀웨어를 배포하는 경우가 지난 2년(2019~2021년) 동안 900% 이상 증가했다. 멘로시큐리티 고객의 44%는 지난해에 Good2Bad 웹사이트에 액세스했지만 멘로의 특허받은 웹 격리 기술인 '엘라스틱 아이솔레이션 코어(Elastic Isolation Core)’를 사용해 공격을 막았다.

HEAT는 동적 파일 다운로드, 대용량 파일 및 아카이브를 사용해 공격한다. 파일 내용이 html 및 자바스크립트에서 동적으로 구성되는 회피 HTML 스머글링은 네트워크 및 SWG(보안 웹 게이트웨이) 에서의 콘텐츠 검사를 피하고, 파일 기반 정책을 우회하고 악성 파일을 PC로 전달해 감염시킨다. 실제로 HTML 스머글링은 압축 파일을 직접 다운로드 하는 대신 파일을 여러 개의 작은 조각으로 분할하고 동시에 다운로드하기 때문에, 이러한 작은 조각은 샌드박스에서 이해할 수 있는 형식이 아니므로 분석이 불가능하다.

또한 이메일 뿐 아니라 다양한 곳에서 악성링크를 사용하며, 이메일 피싱 링크에서 웹, 소셜 미디어, SMS, 전문 문서 등과 같은 다양한 소스로 확장되고 있다. LURE(Legacy URL Reputation Evasion)으로 안전한 사이트로 위장해 악성코드 전달 없이 수개월 운용 후 악성 사이트로 변경된다. 공격자는 사용자가 신뢰하는 브랜드의 사칭 웹사이트를 해킹한 후 이를 악의적인 콘텐츠를 호스팅하는 데 사용한다. 사람과 로봇을 구별하기 위해 만들어진 인증 수단 '캡챠(CAPTCHA)'를 사용해 사용자가 잘못된 보안 환경을 선택하도록 유도해 악성 콘텐츠를 다운로드하도록 한다.

암호화 및 동적 피싱 탐지를 사용한 분석을 회피한다. 동적으로 생성 및 난독화된 콘텐츠를 사용한다. HEAT는 브라우저 익스플로잇 키트, 크립토마이닝 코드, 민감한 정보와 크리덴셜을 훔쳐내는 도구인 피싱 키트 코드, 알려진 브랜드 로고를 가장한 이미지와 같은 악성 콘텐츠를 사용해 HTTP 트래픽 검사를 회피한다. 또한 브라우저에서 자바스크립트 렌더링 엔진을 사용해 탐지 기술을 무용지물로 만든다.

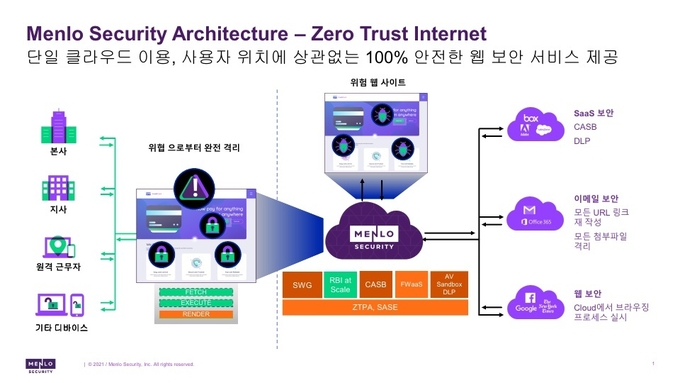

멘로시큐리티는 클라우드 기반 보안 서비스인 멘로 클라우드 보안 플랫폼으로 레거시 네트워크 보안을 우회하는 HEAT 공격을 사전에 방어한다. 모든 인터넷 콘텐츠를 먼저 클라우드에서 격리시켜 실행하는 특허받은 인터넷 격리(Internet Isolation) 기술인 '엘라스틱 아이솔레이션 코어(Elastic Isolation Core)’를 통해 웹과 이메일 링크 사용시 기존의 방어 방식을 우회하는 멀웨어와 랜섬웨어, 피싱 공격 등으로부터 100% 보호해 감염의 위험을 완벽하게 제거한다.

특히 네트워크 전송 속도를 획기적으로 개선한 멘로시큐리티만의 독자적인 렌더링 기술인 ACR(Adaptive Clientless Rendering)을 활용해, 에이전트 설치 없이 인터넷의 모든 콘텐츠를 일회용 가상 컨테이너에서 실행해 악용 가능한 활성 콘텐츠와 스크립트를 제거해 사이트의 깨끗하고 안전한 버전만 사용자에게 전달된다. 이 기술은 모든 브라우저와 장치, OS에서 동작된다. 결과적으로 사용자는 악성 콘텐츠가 전혀 없는 렌더링(실제와 같은 이미지 화면으로 보여줌)된 사이트를 확인할 수 있다.

멘로시큐리티 스테파니 부 부사장은 “HEAT는 웹 브라우저를 공격 벡터로 활용하고 다양하고 정교한 기술을 사용해 기존의 보안 스택의 여러 계층에 의한 탐지를 회피해, 퍼블릭 클라우드 시대의 가장 치명적이면서도 정교한 위협이다”라며 “멘로시큐리티는 모든 인터넷 콘텐츠를 먼저 클라우드 상에서 격리시켜 실행해 최종사용자 경험에 영향을 미치지 않으면서도 끊김 없는 강력한 보안 환경을 구축할 수 있도록 지원한다 현재 멘로시큐리티는 전세계 공공기관과 대기업, 금융 서비스, 의료, 중요 인프라 등을 고객으로 확보하고 있으며, 하루에 5억 개 이상의 웹 사이트를 격리하고 있다”라고 강조했다.

멘로시큐리티 마크 건트립 사이버 보안 전략 담당 이사는 “멘로시큐리티는 망분리 상황에서 해커의 공격을 차단하기 위해 SaaS 방식으로 추가적인 하드웨어나 소프트웨어 설치 없이도 웹과 이메일 네트워크 라우팅 환경을 간단하게 변경해 강력한 클라우드 기반 보안 환경을 합리적인 비용으로 구축할 수 있다”라고 말하며, “멘로시큐리티의 웹 격리 기술을 활용하면 기업이 조직 보호를 위해 SASE(Secure Access Service Edge) 아키텍처에 대한 의존도를 낮추면서도, 강력한 리스크 관리가 가능하다”라고 밝혔다.

멘로시큐리티 코리아 김성래 지사장은 “보안 위협이 더욱 정교해지고, 새로운 위협의 지속적인 등장하고 있어 IT 관리자들은 랜섬웨어, 멀웨어, 피싱을 비롯한 지능형 위협을 빠르게 식별해 완벽하게 대응할 수 있는 클라우드 기반 보안 플랫폼 도입에 나서고 있다”라고 말하며, “멘로시큐리티 격리 기술을 활용하면 모든 인터넷 콘텐츠와 웹사이트가 악의적이라고 가정해 보안상 안전한 곳이 없다는 정책 기반의 제로 트러스트 인터넷 환경 구축이 가능하다”라고 강조했다.